最近では、ランサムウェア攻撃(WannaCry、NotPetya)、ハッキングされたデータベース(Equifax、Sony、Yahoo)、ソフトウェアバックドア(Floxif / CCleaner、ShadowPad / NetSarang)などでサイバー犯罪が増えています。 これらの攻撃の規模と範囲は驚くべきものですが、実際のところ、サイバー犯罪者はあなたのデータ、身元、またはお金を盗むことだけに制限されていません。 仮想世界における犯罪の範囲は、それ以上ではないにしても、実世界と同じくらいの大きさです。 最近注目を浴びているサイバー攻撃の1つのタイプは、DDoS、または何年にもわたってホワイトハットハッカーコミュニティを分割してきた分散型サービス拒否攻撃です。 大手CDNサービスプロバイダであるCloudflareが、すべてのクライアントに対して無料のDDoS保護を発表したことで、「倫理的」DDoSと悪意のあるDDoSの昔からの議論が再び始まり、双方がそれぞれの主張を全面的に支持してきました。 DDoS攻撃に関する議論がインターネット全体で激増しているので、今日の現象について詳しく調べるだけでなく、ハクティビストや言論の自由擁護団体がなぜ失敗し続けるのかを理解しようと試みてみましょう。そもそもそれについて合意に至るための彼らの努力:

DDoSとは何ですか?

最も簡単に言うと、分散型サービス拒否(DDoS)攻撃は、ターゲットサーバーに圧倒的な量のトラフィックをあふれさせることで、サイトまたはネットワークの正常な機能を人為的に妨害する試みです。これにより、ネットワークの速度が低下またはクラッシュします。 。 これは、コンピュータ、スマートフォン、およびIoTデバイスを含むがこれらに限定されない、 ネット接続されたデバイスを含む「ボットネット」として知られているものの一部として複数の危険にさらされたシステムを使用することによって達成されます。 ブラックハットハッカーやハクティビストは、標的となるサーバーに大量のトラフィックをあふれさせるだけでなく、重要なネットワークセキュリティを標的とするより微妙で検出が困難な侵入手法を使用して、さまざまな洗練されたツールを使用します。ファイアウォールやIDS / IPS(侵入検知/防止システム)などのインフラストラクチャ。

DoSとは何ですか、またそれはDDoSとどう違うのですか?

サービス拒否(DoS)攻撃は、 正当なユーザーが 標的となるサーバー 、システム、またはその他のネットワークリソースにアクセスするのを妨げる限り、まさにそのようなものです。 DDoS攻撃の場合と同様に、そのような攻撃を実行している1人または複数の人は通常、リソースを圧倒するために対象となるインフラストラクチャに過度に大量の余分な要求をあふれさせ、それによって影響を受けるネットワークまたはネットワークを攻撃します。本物のサービス要求に応えるシステム。 エンドユーザーにとって、DoSの影響はDDoSの影響とまったく異なるわけではありませんが、攻撃を実行するために単一のマシンと単一のインターネット接続を通常使用する前者とは異なり、後者は意図したターゲットを溢れさせるために複数の危殆化デバイスを使用しますそれを検出し防止することは非常に困難です。

DDoS攻撃の種類は何ですか?

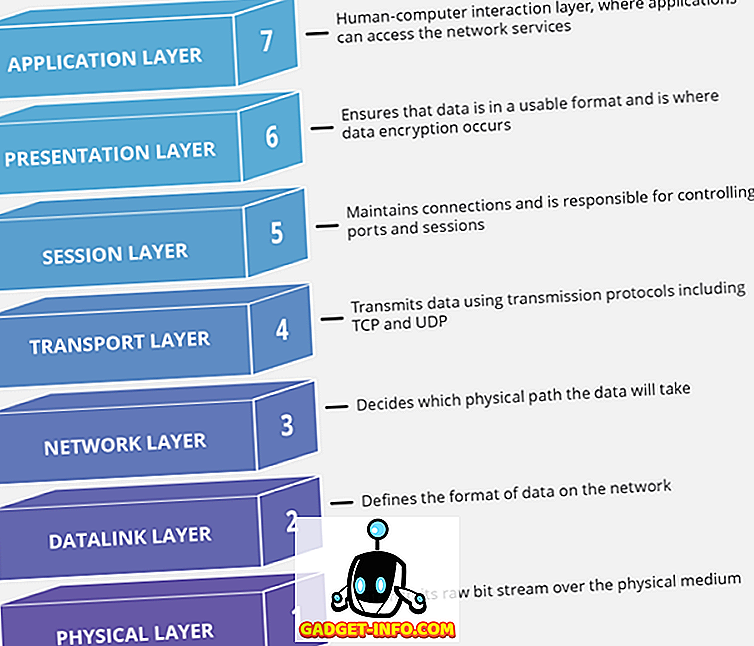

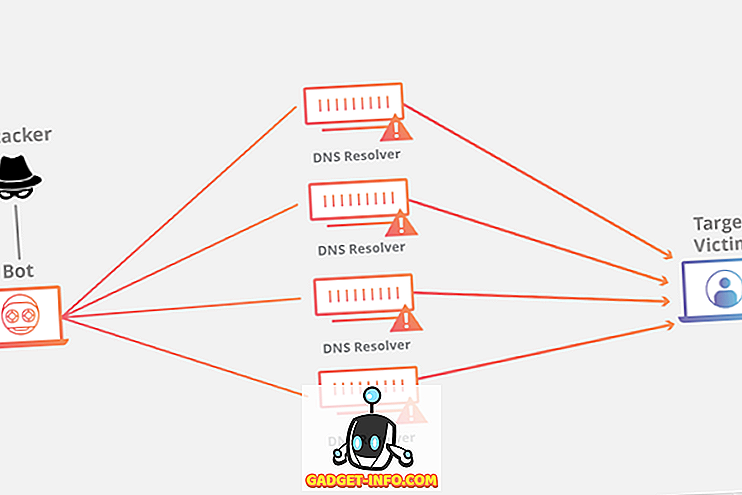

前述のように、サイバー犯罪者もハクティビストもDDoS攻撃を実行するために無数の攻撃方法を利用していますが、これらの攻撃の大多数は、主に3つの大きなカテゴリに分類されます。状態枯渇攻撃、およびアプリケーション層攻撃またはレイヤ7攻撃。 これらの攻撃はすべて、下の図に示すように、7つの異なるレイヤで構成されるネットワーク接続のさまざまなコンポーネントを標的としています。

1.ボリューム攻撃または帯域幅攻撃

これらの種類の攻撃は、世界中で毎年行われているすべてのDDoS攻撃の半分以上を占めると考えられています。 攻撃者がリモートホストのランダムなポートに大量のUDPパケットを送信することで、サーバーは繰り返し攻撃を受け、それに応答します。存在するアプリケーション、そのため正規のトラフィックに応答しなくなります。 偽装されていることが多い複数のIPアドレスからのICMP(インターネット制御メッセージプロトコル)エコー要求で被害側のサーバーをあふれさせることによっても、同様の結果が得られます。 ターゲットサーバはこれらの偽の要求すべてに誠意を持って応答しようとし、最終的に過負荷になり、本物のICMPエコー要求に応答できなくなります。 体積攻撃は1秒あたりのビット数(Bps)で測定されます。

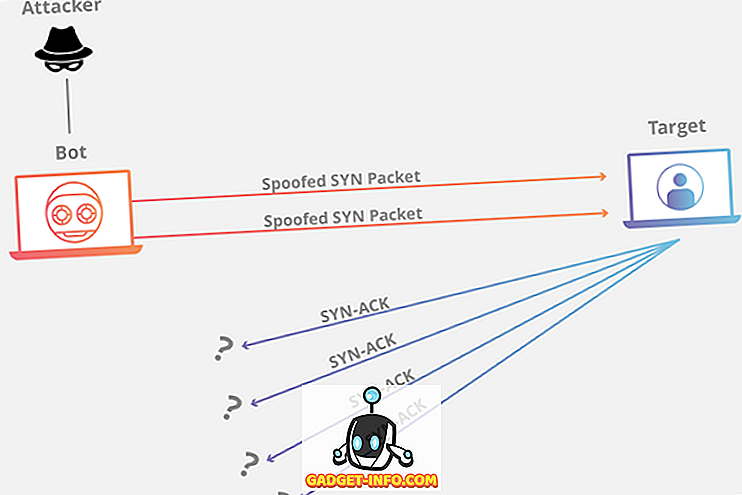

プロトコル攻撃または国家枯渇攻撃

状態攻撃とも呼ばれるプロトコル攻撃は、Webアプリケーションサーバーだけでなく、ロードバランサやファイアウォールなどの中間リソースを含む他のインフラストラクチャコンポーネントの接続状態テーブル容量も消費します。 これらのタイプの攻撃は、目的を達成するためにプロトコルスタックのレイヤ3および4の弱点を狙っているため、「プロトコル攻撃」と呼ばれています 。 何百万もの接続上で状態を維持するように特別に設計された最先端の商用デバイスでさえ、プロトコル攻撃の影響を大きく受ける可能性があります。 最もよく知られているプロトコル攻撃の1つは、TCPの「3方向ハンドシェイクメカニズム」を悪用する「SYNフラッド」です。 それが働く方法は、正当な要求が通過することをほとんど不可能にするのに十分なサーバリソースを消費するために、ホストはしばしば偽造された送信者アドレスでTCP / SYNパケットのあふれを送信することです。 他の種類のプロトコル攻撃には、Ping of Death、Smurf DDoS、および断片化されたパケット攻撃が含まれます。 これらの種類の攻撃は、1秒あたりのパケット数(Pps)で測定されます。

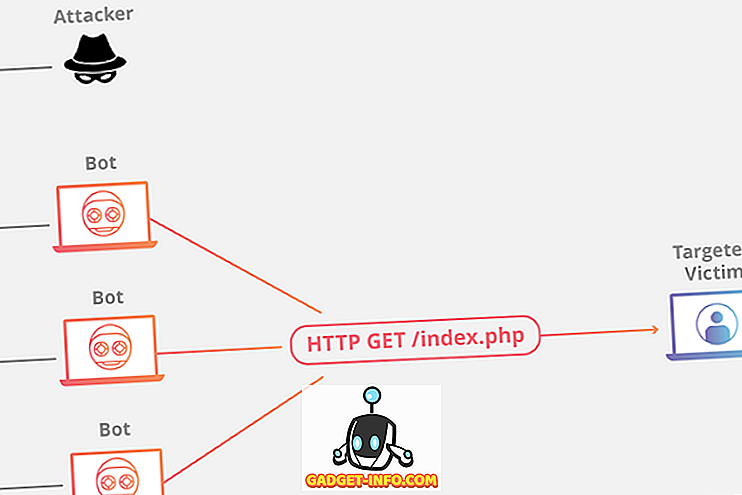

3.アプリケーション層攻撃またはレイヤ7攻撃

アプリケーション層の攻撃は、OSIモードの第7層に関連してしばしば層7攻撃と呼ばれ、Webページが生成されてHTTP要求を送信しているユーザーに配信される層を標的にします。 さまざまなタイプのレイヤ7攻撃には、悪名高い「 Slowloris 」攻撃が含まれます。これにより、攻撃者は大量のHTTP要求をターゲットサーバに「ゆっくり」送信しますが、いずれの要求も完了することはありません。 攻撃者は追加のヘッダーを短い間隔で送信し続けるため、サーバーはこれらの終わりのないHTTP要求に対してオープン接続を維持することを強いられ、最終的にシステムが有効な要求に応答しなくなるのに十分なリソースを奪います。 もう1つの一般的なレイヤ7攻撃はHTTPフラッド攻撃です。これにより、多数の偽のHTTP、GET、またはPOST要求が短時間でターゲットサーバにあふれ、その結果、合法的なユーザに対するサービス拒否が発生します。 アプリケーション層の攻撃には通常、不自然に大量の要求をターゲットサーバーに送信することが含まれるため、1秒あたりの要求数(Rps)で測定されます。

上記のシングルベクトル攻撃に加えて、一度に多数の異なる方向からシステムとネットワークを標的とするマルチベクトル攻撃もあります。そのため、ネットワークエンジニアがDDoS攻撃に対する包括的な戦略を立てることがますます困難になります。 マルチベクトル攻撃のそのような例の1つは、攻撃者がレイヤ3と4を対象としたDNS増幅と、レイヤ7を対象としたHTTPフラッドを組み合わせることです。

DDoS攻撃からネットワークを保護する方法

ほとんどのDDoS攻撃はターゲットサーバーまたはネットワークにトラフィックを圧倒することで機能するため、DDoS攻撃を軽減するために最初に必要なことは、本物のトラフィックと悪質なトラフィックを区別することです。 しかし、ご想像のとおり、これらの攻撃の多様性、複雑さ、洗練されたレベルを考えると、物事はそれほど簡単ではありません。 そのようなわけで、最新かつ最も洗練されたDDoS攻撃からネットワークを保護するには、ネットワークエンジニアが、赤ちゃんを風呂場に流さないように慎重に戦略を立てる必要があります。 攻撃者は悪意のあるトラフィックを通常のように見せるために最善を尽くしますが、すべてのトラフィックを制限するという緩和策では正直なトラフィックが制限されます。 そのような場合、最も効果的な解決策を達成するためには、階層化された解決策を採用する必要があります。

しかし、技術的な知識を得る前に、最近のほとんどのDDoS攻撃が何らかの理由で通信レーンを切り離すことを伴うため、自明の保護の1つとしてネットワークを冗長化することが重要です。帯域幅とより多くのサーバーが、地理的に異なる場所にまたがる複数のデータセンターに分散しています。これは、自然災害などに対する保険としても機能します。

もう1つ重要なことは、DNSサーバーに関する業界のベストプラクティスに従うことです。 オープンリゾルバを取り除くことは、DDoSに対するあなたの防御の重要な最初のステップの1つです。 そのため、ほとんどのドメインネームレジストラがデフォルトで提供している通常のデュアルDNSサーバーの設定を超えて検討する必要があります。 ほとんどのトップCDNサービスプロバイダを含む多くの企業はまた、あなたのWebや他のリソースがそうであるのと同じタイプのロードバランシングの後ろで保護される冗長なDNSサーバーによって強化されたDNS保護を提供します。

ほとんどのサイトやブログはホスティングを第三者に委託していますが、自分のデータを提供したり自分のネットワークを管理したりすることを選択する人もいます。 あなたがそのグループに属しているなら、あなたが従う必要がある基本的だが重要な業界慣行のいくつかはあなたがそれらを必要としないなら効果的なファイアウォールを設定してICMPをブロックすることを含みます。 また、 すべてのルーターがジャンクパケットを落とすようにしてください 。 また、ISPに連絡して、必要なトラフィックをブロックするのに役立つかどうかを確認してください。 契約条件はISPごとに異なりますので、そのようなサービスを企業に提供しているかどうかを確認するには、ネットワークのオペレーティングセンターに問い合わせる必要があります。 一般に、DDoS攻撃を軽減するためにCDNプロバイダ、ISP、およびネットワーク管理者がよく使用する手順のいくつかを以下に示します。

ブラックホールルーティング

ブラックホールルーティング、またはブラックホールは、DDoS攻撃を軽減する最も効果的な方法の1つですが、それ以外の場合は「ブラックホール」、つまりすべてをルーティングするため、ネットワークトラフィックの適切な分析と厳密な制限基準の作成後にのみ実装する必要があります。本物か悪意のあるものかに関係なく、ヌル経路(ブラックホール)への着信トラフィック 。 それは技術的にDDoSを迂回するでしょうが、攻撃者はとにかくネットワークトラフィックを妨害するという彼らの目的を達成したでしょう。

レート制限

DDoS攻撃を軽減するためによく使用されるもう1つの方法は、「レート制限」です。 その名のとおり、 指定された時間内にサーバーが受け付ける要求の数を制限することが必要です。 Webスクレーパーがコンテンツを盗むのを阻止したり、ブルートフォースログインの試みを軽減したりするのに役立ちますが、DDoS攻撃を効果的に処理できるようにするには、他の戦略と組み合わせて使用する必要があります。

Webアプリケーションファイアウォール(WAF)

それ自体では十分ではありませんが、 リバースプロキシとWAFは、DDoSだけでなく、さまざまな脅威を軽減するために必要な最初のステップの一部です。 WAFは、 DDoSツールの識別に使用される一連のルールに基づいて要求をフィルタリングすることで、ターゲットネットワークをレイヤ7攻撃から保護するのに役立ちますが、SQLインジェクション、クロスサイトスクリプティング、およびクロスサイト偽造要求からサーバを保護するのにも非常に効果的です。

エニーキャストネットワーク普及

コンテンツ配信ネットワーク(CDN)は、DDoS攻撃を軽減する効果的な方法として、エニーキャストネットワークを頻繁に使用します。 このシステムは、攻撃を受けているネットワーク宛てのすべてのトラフィックをさまざまな場所にある一連の分散型サーバーに再ルーティングすることで機能します。これにより、DDoS攻撃の試みによる破壊的な影響が拡散されます 。

Cloudflareは、無料のDDoS防御を使用してDDoS攻撃を阻止することをどのように提案しますか?

世界でも有数のコンテンツ配信ネットワークの1つであるCloudflare は、攻撃の規模や規模に関係なく 、有料の顧客だけでなく無料のクライアントにも DDoS攻撃からの保護を提供すると発表しました。 予想通り、今週初めに発表されたこの発表は、業界内でかなりの話題を呼んだ。また、Cloudflareを含むCDNに慣れていて、攻撃を受けているクライアントを追い出すか、継続的な保護のためにそれらを。 これまでの被害者は攻撃を受けたときに自らを犠牲にしなければなりませんでしたが、ウェブサイトやネットワークが物議を醸すコンテンツを公開することに対して絶え間ない脅威にさらされているブログや企業によって、無料の無制限のDDoS保護の約束が暖かく受け入れられています。

Cloudflareの申し出は本当に革命的ですが、言及される必要がある1つのことは、 無料の無制限の保護の申し出はレイヤ3と4の攻撃にのみ適用可能ですが 、レイヤ7の攻撃はまだ$ 20から始まる有料プランにのみ利用可能です月あたり。

成功した場合、Cloudflareのオファーは「ハクティビズム」にとって何を意味するのでしょうか。

予想通り、Cloudflareの発表はハクティビストとインターネットセキュリティの専門家の間での倫理的ハッキングと言論の自由についての議論を思い起こさせました。 Chaos Computer Club(CCC)やAnonymousのような多くのハクティビストグループは長い間、悪意のある宣伝や偏見のある暴力的なイデオロギーを広めるWebサイトやブログに対して「デジタル抗議行動」を行う必要があると主張してきました。 そういうわけで、これらの活動家ハッカーのグループ、またはハクティビストは、 DDoS攻撃を受けたテロリストのWebサイト 、ネオナチブログ、および児童ポルノ販売者をターゲットにしています 。バージニア州シャーロッツビルで右翼過激派による人権活動家の殺害。

CloudflareのCEOであるMattew PrinceやEFF(Electronic Frontier Foundation)のように、DDoS攻撃で言論の自由を黙らせようとしているハクティビストを批判している人もいますが、ハクティビズムを支持する支持者たちは2011年9月17日に有名なOccupy Wall Streetの抗議行動から始まった「Occupy」運動の動きに沿って座り込み、世界的に社会経済的不平等の拡大に世界的な注目を集めています。

DDoSは本物の抗議のためのツールであると主張するかもしれませんが、倫理的なハッカーが彼らの不道徳な(そしてしばしば違法な)コンテンツを完全にオフラインにするために迅速に行動することを許します。 調査ジャーナリストや内部告発者はしばしば過去にこのような攻撃の標的になっていました、そしてサイバーセキュリティジャーナリストのブライアンクレブスのウェブサイトがピーク時に非常に強力な665 Gbpsを測定した大規模DDoS攻撃によって取り下げられたのは昨年だけでした。 。 クレブス氏は以前、イスラエルの2人のイスラエル人が逮捕されたvDOSと呼ばれるイスラエルのDDoS用のレンタルサービスについて報告しており、この攻撃は報復にあると考えられていました。

過去のものにするためのDDoS攻撃とCloudflareの計画

DDoS攻撃を過去のものにするというCloudflareの大胆な主張にもかかわらず、多くの専門家はDDoS攻撃を現段階で完全に時代遅れにすることは技術的に不可能であると主張します。 FacebookやGoogleのような巨大企業はそのような攻撃に悩まされないようにするために必要なインフラの冗長性を持っていますが、そのような保護を太陽の下のすべての単一サイトに拡張することは最大のCDNに対してさえ挑戦をもたらすかもしれません。 しかし、Princeは、Cloudflareは「インターネットが私たちを襲うものは何でも」吸収することができると主張しているので、DDoS攻撃が歴史の年鑑に託されるのか、またはハクティビストグループがいくつかを回避できるのか暴力、憎しみおよび不正に対する彼らの道徳的十字軍を続けるための対抗策の。